- Kampanye Wawancara Menular dari grup Lazarus menyalahgunakan Visual Studio Code melalui repositori Git yang berbahaya

- Penyerang mengirimkan muatan JavaScript di macOS, memungkinkan pengambilan data secara persisten dan komunikasi C2

- Jamf mendesak untuk mengaktifkan pengendalian ancaman tingkat lanjut dan kehati-hatian dengan repositori yang tidak tepercaya

Sebagai bagian dari yang terkenal Wawancara Menular kampanye, aktor ancaman Korea Utara terlihat menyalahgunakan hal-hal yang sah Microsoft Visual Studio Code dalam serangan mereka.

Wawancara Menular adalah kampanye peretasan di mana kelompok Lazarus (dan aktor Korea Utara lainnya yang disponsori negara) menciptakan pekerjaan palsu dan mengundang pengembang perangkat lunak dan blockchain di negara-negara Barat untuk wawancara.

Selama proses wawancara, mereka mengelabui korban agar dikerahkan perangkat lunak perusak di perangkat mereka, memberikan penyerang akses tanpa henti ke komputer mereka, serta jaringan tempat kerja mereka saat ini.

Bagaimana agar tetap aman

Kampanye ini juga cukup berhasil, karena dianggap sebagai penyebab beberapa pencurian kripto terbesar dalam beberapa tahun terakhir.

Dalam laporan baru, peneliti keamanan dari Jamf merinci “sebuah evolusi dalam teknik yang digunakan pada tahap awal kampanye.” Mereka mengatakan para penyerang pertama-tama akan membuat repositori Git yang berbahaya, dan menyimpannya di platform seperti GitHub, atau GitLab.

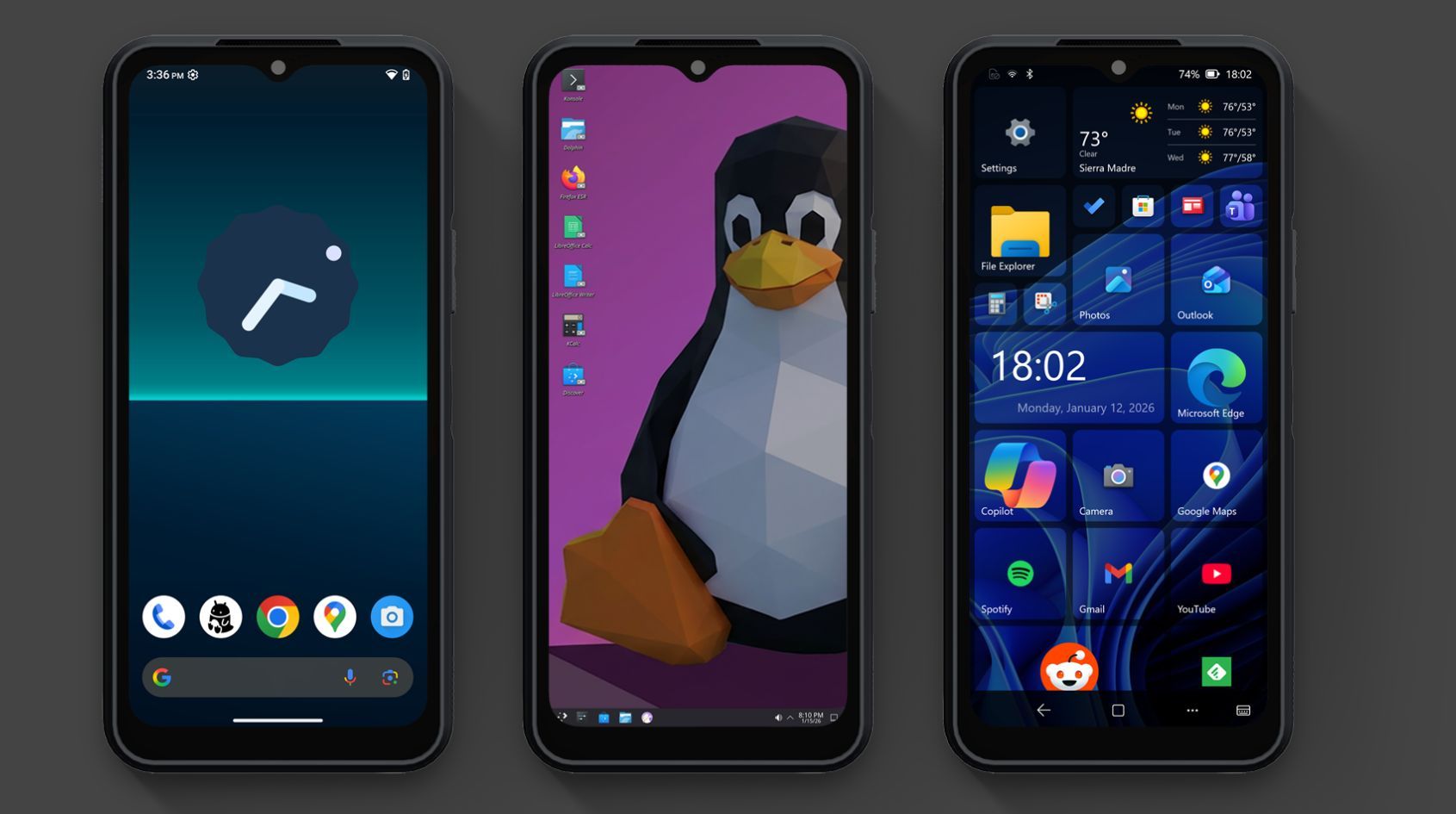

Setelah itu, pada proses “wawancara”, mereka akan mengelabui korban agar mengkloning dan membuka repositori menggunakan Microsoft Visual Studio Code. Alat tersebut akan meminta korban untuk memercayai pembuat repositori dan jika itu terjadi, aplikasi secara otomatis memproses file konfigurasi task.json yang memicu perintah arbitrer yang disematkan.

Di macOS, perintah ini menggunakan shell latar belakang untuk mengambil payload JavaScript dari jarak jauh (seringkali dari platform seperti Vercel) dan menyalurkannya ke runtime Node.js.

Payload JavaScript kemudian dijalankan, membentuk perulangan persisten yang mengumpulkan informasi host (nama host, alamat MAC, dan detail OS) dan berkomunikasi dengan server perintah dan kontrol jarak jauh (C2). Terakhir, pintu belakang secara berkala melakukan ping ke server C2, mengirimkan data sistem dan menerima instruksi JavaScript berbahaya lebih lanjut.

“Kami sangat menyarankan agar pelanggan memastikan Pencegahan Ancaman dan Kontrol Ancaman Tingkat Lanjut diaktifkan dan diatur ke mode pemblokiran di Jamf untuk Mac agar tetap terlindungi dari teknik yang dijelaskan dalam penelitian ini,” Jamf memperingatkan.

“Pengembang harus tetap berhati-hati ketika berinteraksi dengan repositori pihak ketiga, terutama yang dibagikan secara langsung atau berasal dari sumber yang tidak dikenal. Sebelum menandai repositori sebagai tepercaya dalam Visual Studio Code, penting untuk meninjau isinya,” tambah mereka.

Antivirus terbaik untuk semua anggaran

Ikuti TechRadar di Google Berita Dan tambahkan kami sebagai sumber pilihan untuk mendapatkan berita, ulasan, dan opini pakar kami di feed Anda. Pastikan untuk mengklik tombol Ikuti!

Dan tentu saja Anda juga bisa Ikuti TechRadar di TikTok untuk berita, review, unboxing dalam bentuk video, dan dapatkan update rutin dari kami Ada apa juga.