- Peretas KONNI menggunakan KakaoTalk untuk mengirimkan malware dan mengambil kredensial akun dari korban

- Penyerang mengeksploitasi Google Find Hub untuk menghapus perangkat Android dari jarak jauh dan menghindari deteksi

- PC yang disusupi menyebarkan malware ke kontak saat perangkat seluler direset ke setelan pabrik berulang kali

Aktor-aktor ancaman Korea Utara yang memiliki hubungan dengan pemerintah terlihat mengatur ulang targetnya Android perangkat ke pengaturan pabrik untuk menutupi jejaknya.

Para peneliti dari Genians mengatakan mereka melihat serangan-serangan ini terjadi di alam liar, terutama menargetkan individu-individu di Korea Selatan, yang dilakukan oleh sebuah kelompok bernama KONNI (dinamai berdasarkan alat akses jarak jauh yang digunakannya)

Para peneliti mengatakan KONNI memiliki “target dan infrastruktur yang tumpang tindih” dengan Kimsuky dan APT37, yang dikenal sebagai aktor yang disponsori negara Korea Utara.

Menyeka perangkat

Serangan dimulai pada KakaoTalk messenger, salah satu platform pesan instan paling populer di negara ini, di mana agen KONNI menyamar sebagai entitas tepercaya seperti Dinas Pajak Nasional, atau polisi.

Selama percakapan, mereka mengirimkan tanda tangan digital MSI file (atau arsip ZIP dengannya) yang, jika korban menjalankannya, meluncurkan skrip yang pada akhirnya mengunduh skrip berbeda perangkat lunak perusak modul, termasuk RemcosRAT, QuasarRAT, dan RftRAT.

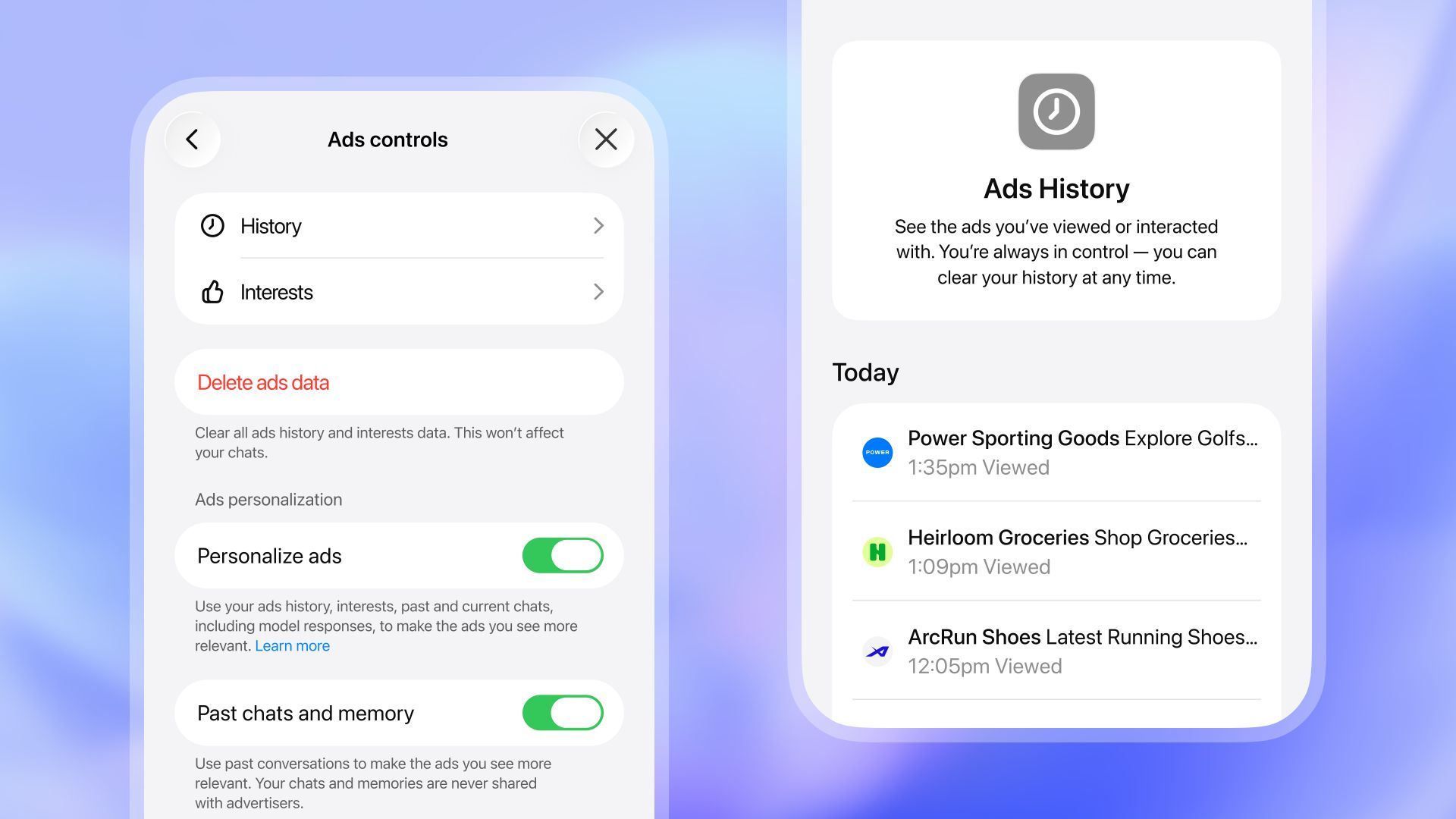

RAT ini mengumpulkan segala macam informasi dari perangkat yang disusupi, termasuk Google dan kredensial akun Naver yang kemudian digunakan untuk login ke akun Google korban.

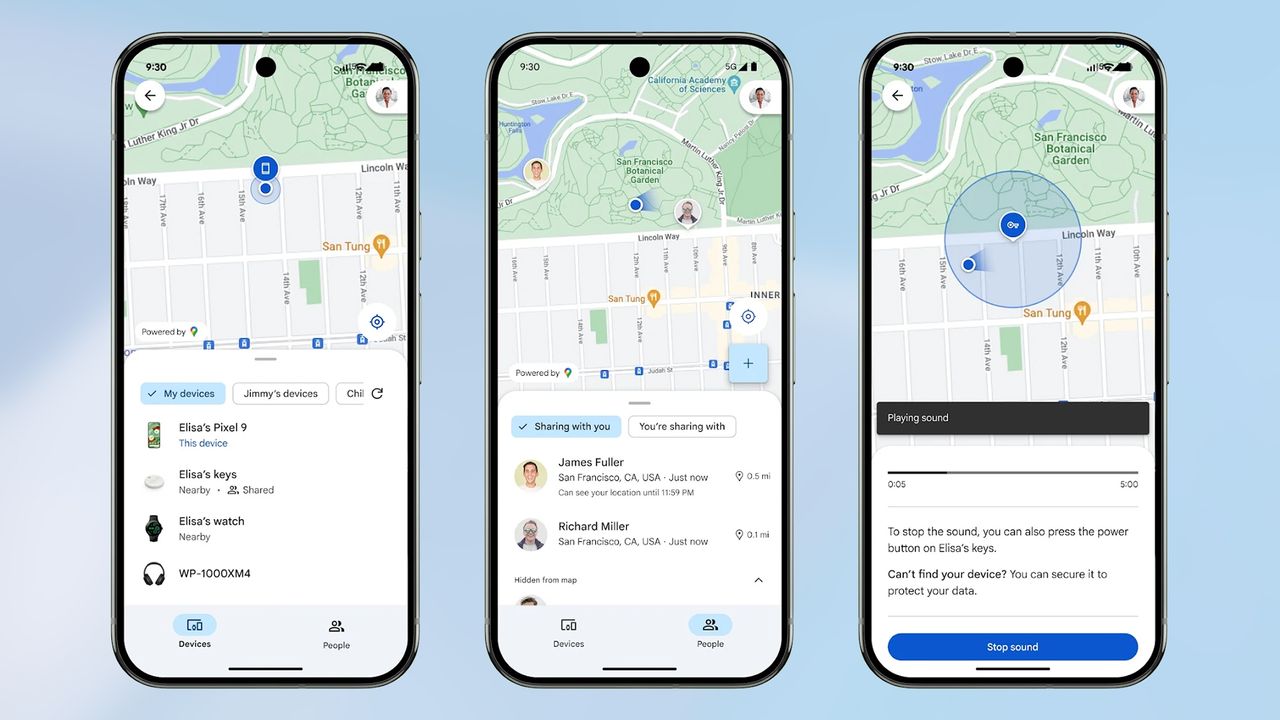

Dari sana, mereka mengakses Google Find Hub, alat bawaan yang memungkinkan pengguna menemukan lokasi, mengunci, atau menghapus perangkat mereka dari jarak jauh, dan menggunakannya tidak hanya untuk melihat semua perangkat Android lain yang terdaftar, namun juga untuk melacak lokasi korban.

Ketika mereka melihat korban bepergian, dan tidak dapat dengan cepat mengatasi serangan, mereka mengirimkan perintah reset faktor jarak jauh ke semua perangkat, menghapus data, menonaktifkan peringatan, dan memutuskan sambungan korban dari sesi KakaoTalk PC. Penghapusan dilakukan sebanyak tiga kali.

Dengan perangkat seluler dihapus namun sesi KakaoTalk PC masih aktif, peretas menggunakan komputer yang telah disusupi untuk mengirim file berbahaya ke kontak korban, sehingga menyebarkan infeksi lebih lanjut.

Motif di balik serangan tersebut masih belum diketahui pada saat itu, namun pelaku ancaman yang disponsori negara biasanya terlibat dalam spionase dan gangguan dunia maya.

Melalui BleepingComputer

Antivirus terbaik untuk semua anggaran

Ikuti TechRadar di Google Berita Dan tambahkan kami sebagai sumber pilihan untuk mendapatkan berita, ulasan, dan opini pakar kami di feed Anda. Pastikan untuk mengklik tombol Ikuti!

Dan tentu saja Anda juga bisa Ikuti TechRadar di TikTok untuk berita, review, unboxing dalam bentuk video, dan dapatkan update rutin dari kami Ada apa juga.